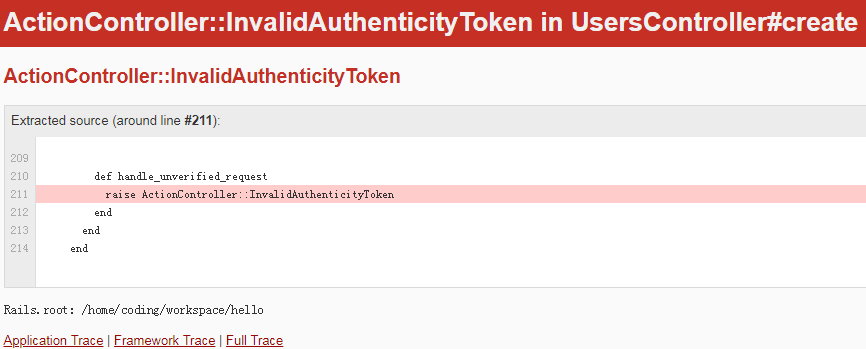

Ruby ActionController::InvalidAuthenticityToken 解决办法

这里涉及到rails2.0以后为了提高安全性,防止伪造当前web程序的链接,技术上是嵌入一个随机字符窜在会话中,这样攻击者无法知道,保证了不会有通过其他网站控制器从CSRF的攻击行动。如果想要了解更多CSRF(Cross-site Request Forgery)请参考如下网站

http://en.wikipedia.org/wiki/Cross-site_request_forgery

http://isc.sans.org/diary.html?storyid=1750

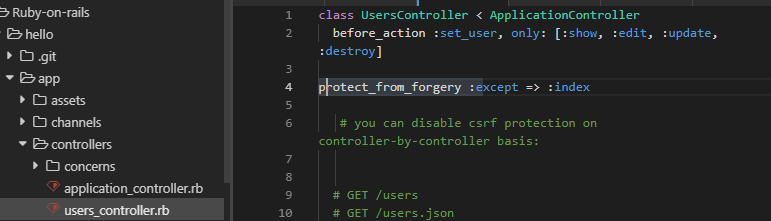

解决方法:

如果按照上面的步骤,那么只需 Turn on request forgery protection. 在控制器中对于公开的实例方法开启请求伪造的开关。 特别注意,只在非Get的Html/JavaScript请求,保证网站的数据安全性。

protect_from_forgery :except => :index

本作品采用 知识共享署名-相同方式共享 4.0 国际许可协议 进行许可。

评论已关闭